- A+

首先来了解一下 什么是 webshell

1. 简介

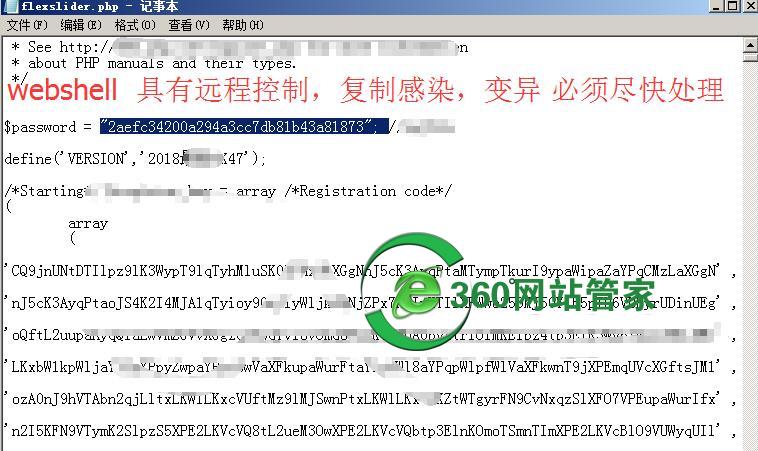

WebShell就是将PHP、ASP、JSP等代码以网页形式,编写成命令、代码执行的环境。最开始用于网站的管理,后来逐渐被用于网站后门。WebShell可谓是千变万化,编程语言不同、编码不同等等衍生出大量后门。于此同时WebShell和杀软以及安全防护产品形成相互对抗的动态形势。在《攻击者发现绕过系统安全新方法:无文件攻击快速增长》一文中提到“恶意黑客开发部署恶意软件的方式发生了转变,快速转向了高度动态的攻击,可以频繁变形以躲过标准安全产品的检测。”其实并不是限于PowerShell和WMI。

2. 文件和特征

WebShell作为非常流行的后门方式,可谓变化万千,但是通常总是存在一些文件和特征,通过在杀毒软件的追踪查杀,基本能做到有迹可循。但是发现一些高级攻击,能够通过无文件、无特征、反取证技术来规避检测与权限维持。

2.1. 常见的WebShell

在GITHUB上已经有很多人员在收集WebShell,所以在我们收集样本时会非常轻松。一些常见的WebShell收集的Github如下:

1. webshell收集项目 https://github.com/tennc/webshell

2. Webshell 样本 https://github.com/ysrc/webshell-sample

在这之中,能够找到大量流行的Webshell,它们大多数存在留有文件、使用常见代码执行、命令执行函数等特点。这些脚本容易被安全产品进行检测,成为这些WebShell的弊端之一。

3. 如何检测和防御

关于如何检测?

1、这种方式通过会话流的形式已经很难检测,所以需要在终端进行防御。

2、在终端对于PHP调用函数执行过程进行严格的过滤检查,不能仅仅限于HASH或者静态函数。

3、对于PHP可读可写权限以及可以执行代码的目录进行严格限制。

4、采用虚拟化环境运行,防止对于实际以及系统造成影响。

最后简单形象解释一句 :

webshell 相当于咱电脑里被感染了 病毒,可以对你网站代码进行修改,上传,下载等***功能。Webshell一般是asa,cer,asp,aspx,php,jsp,war等语言的脚本执行文件命名的,也可以叫做是网站后门,***者***网站后都会将webshell***后门文件上传到服务器,以及网站的根目录下,通过访问特定的网址进行访问网站***,对网站进行控制,任意篡改,无所不能,,,一切权限都掌握在黑客手中,说白了,就是你的网站被黑了。

- 微信 wzgj360

- 联系免费答疑

-

- QQ 613049615

- 联系免费答疑

-